Dòng thời gian sự cố Bybit | Vụ trộm 1,5 tỷ đô la là do lỗ hổng bảo mật Safe gây ra và những nghi ngờ vẫn chưa được giải quyết hoàn toàn

Sáng sớm ngày 22 tháng 2, thám tử trực tuyến Zachxbt đã theo dõi Bybit và phát hiện ra rằng Bybit bị nghi ngờ có dòng vốn chảy ra đáng ngờ. Hồ sơ trên chuỗi cho thấy một địa chỉ đa chữ ký đã chuyển khoảng 1,5 tỷ đô la giá trị ETH và đổi tài sản LSD lấy ETH gốc thông qua DEX. Sau đó, CEO của Bybit đã đưa ra tuyên bố rằng tin tặc đã kiểm soát một ví lạnh ETH cụ thể liên quan đến hơn 500.000 ETH. Khoảng 4 giờ sau, Zachxbt đã nộp bằng chứng xác nhận cuộc tấn công được thực hiện bởi nhóm tin tặc Triều Tiên Lazarus Group.

Vào tối ngày 26 tháng 2, Bybit đã công bố báo cáo giữa kỳ về vụ trộm, chỉ ra rằng cuộc tấn công bắt nguồn từ lỗ hổng trong cơ sở hạ tầng của Safe. Safe trả lời rằng cuộc tấn công được thực hiện bằng cách hack vào các thiết bị của nhà phát triển Safe{Wallet}, khiến các giao dịch độc hại được gửi đi dưới dạng các giao dịch hợp pháp. Các nhà nghiên cứu bảo mật bên ngoài đã kiểm tra và không tìm thấy lỗ hổng nào trong hợp đồng thông minh, giao diện người dùng hoặc mã nguồn dịch vụ Safe. Hiện tại vẫn còn nhiều nghi vấn về vụ trộm này. BlockBeats sẽ tiếp tục theo dõi và cập nhật theo thời gian thực. Sau đây là dòng thời gian của các sự kiện:

Ngày 4 tháng 3

SlowMist Yuxian: Gần 1,5 tỷ đô la tài sản ETH bị đánh cắp từ Bybit phần lớn đã chảy vào mạng lưới Bitcoin

Lúc 11:18, SlowMist Yuxian đã đăng trên nền tảng X rằng "Gần 1,5 tỷ đô la tài sản ETH bị đánh cắp từ Bybit đã được thu hồi một phần, trong khi phần còn lại đã rời khỏi Ethereum và đi vào mạng lưới Bitcoin, nơi các hoạt động rửa tiền phức tạp đã được thực hiện. Những người điều hành nút của THORChain đã kiếm được rất nhiều tiền."

Những tin tặc Bybit đã hoàn tất việc rửa toàn bộ 499.000 ETH bị đánh cắp, mất 10 ngày

Vào lúc 9:04, theo giám sát của Ember, tin tặc đã trả lại 499.000 ETH (1,39 tỷ đô la) bị đánh cắp từ Bybit cho mạng lưới Bitcoin. Tất cả đều được làm sạch và toàn bộ quá trình mất 10 ngày.

Giá ETH đã giảm 23% trong quá trình này (từ 2.780 đô la xuống còn 2.130 đô la hiện tại). THORChain, kênh chính được tin tặc sử dụng để rửa tiền, cũng đã kiếm được 5,9 tỷ đô la về khối lượng giao dịch và 5,5 triệu đô la tiền phí xử lý do tin tặc rửa tiền.

Ngày 27 tháng 2

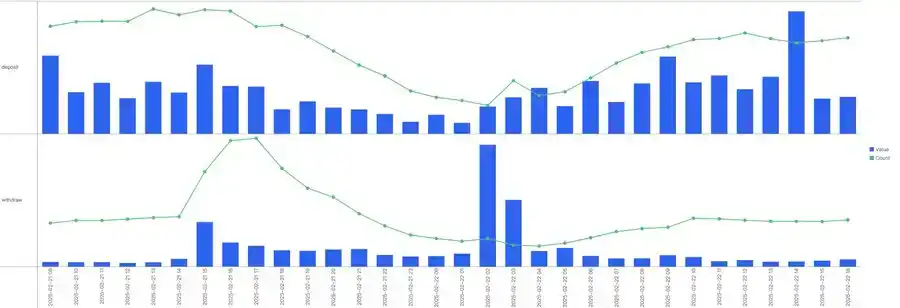

Tin tặc Bybit đã rửa 71.000 ETH trong 24 giờ qua và tổng cộng 206.000 ETH đã được rửa

Vào lúc 9:25, theo giám sát của nhà phân tích chuỗi Ember, trong 24 giờ qua, tin tặc Bybit tiếp tục rửa 71.000 ETH (170 triệu đô la Mỹ). Từ chiều ngày 22 đến nay, trong bốn ngày rưỡi, 206.000 trong số 499.000 ETH bị đánh cắp đã được rửa. Trung bình 45.000 xu mỗi ngày. Hiện tại còn lại 292.000 coin (685 triệu đô la Mỹ) trong địa chỉ của tin tặc.

OKX CEO Star: Cuộc tấn công vào Safe UI không ảnh hưởng đến OKX

Lúc 6:05, OKX CEO Star đã đăng trên nền tảng X, "Nền tảng giao dịch OKX đã tự phát triển tất cả các hệ thống quản lý ví nóng và ví lạnh. Trong 12 năm qua, chúng tôi đã tích lũy được các hoạt động bảo mật và vận hành ví. Cuộc tấn công vào Safe UI không ảnh hưởng đến OKX. Chúng tôi sẽ tiếp tục đầu tư mạnh vào cơ sở hạ tầng bảo mật của mình để đảm bảo an toàn cho tiền của khách hàng."

FBI xác nhận rằng vụ trộm 1,5 tỷ đô la của Bybit là do tin tặc Triều Tiên gây ra và kêu gọi ngăn chặn các giao dịch rửa tiền liên quan

FBI xác nhận rằng vụ trộm 1,5 tỷ đô la của Bybit là do tin tặc Triều Tiên gây ra và cho biết rằng "các thực thể trong khu vực tư nhân như nhà điều hành nút RPC và nền tảng giao dịch được khuyến khích ngăn chặn các giao dịch rửa tiền có địa chỉ liên quan đến tài sản bị đánh cắp."

CZ: An toàn Báo cáo sự cố sử dụng ngôn ngữ mơ hồ và nhiều vấn đề vẫn chưa được giải thích

Vào lúc 0:32, nhà sáng lập Binance CZ đã đăng trên mạng xã hội rằng ông thường không chỉ trích những người tham gia ngành khác, nhưng báo cáo sự cố do Safe công bố lại sử dụng ngôn ngữ mơ hồ để che đậy vấn đề. Sau khi đọc, tôi có nhiều câu hỏi hơn là câu trả lời. Những câu hỏi hiện lên trong đầu tôi bao gồm:

· "Phá hủy máy phát triển Safe {Wallet}" có nghĩa là gì? Họ đã hack được cỗ máy này bằng cách nào? Đây có phải là kỹ thuật xã hội, vi-rút, v.v. không?

· Làm thế nào máy của nhà phát triển có thể truy cập vào “các tài khoản do Bybit vận hành”? Một số mã được triển khai từ máy phát triển này thẳng tới sản xuất?

· Họ đã gian lận bước xác minh Ledger giữa nhiều người ký như thế nào? Đây có phải là chữ ký ẩn không? Hay người ký không xác minh đúng?

· 1,4 tỷ đô la có phải là địa chỉ lớn nhất được quản lý bằng Safe không? Tại sao họ không nhắm vào những người khác?

· Các nhà cung cấp và người dùng ví “tự lưu giữ, đa chữ ký” khác có thể học được gì từ điều này?

Việc Hasu bảo vệ Safe đã gây ra tranh cãi, và người sáng lập Wintermute cho biết phát biểu của ông đã bóp méo sự thật

Vào lúc 0:00, nhà đầu tư của Safe là Hasu đã đăng trên mạng xã hội rằng mặc dù vụ trộm Bybit là do hacker tấn công vào giao diện Safe chứ không phải vào cơ sở hạ tầng của Bybit, nhưng cơ sở hạ tầng của Bybit không đủ để theo dõi một cuộc tấn công đơn giản như vậy của hacker. Khi chuyển số tiền lớn hơn 1 tỷ đô la, không có lý do gì để không xác minh tính toàn vẹn của tin nhắn trên một máy ngoại tuyến thứ hai. Đổ lỗi cho SAFE thay vì Bybit ở đây chính là học sai bài học hoàn toàn.

Để đáp lại, người sáng lập Wintermute wishfulcynic.eth cho biết phát biểu của ông có phần gây nhầm lẫn và bóp méo sự thật (hiệu ứng gaslight).

Hasu đã bác bỏ loạt bình luận của mình, nói rằng rất khó để đánh giá liệu Safe có phải là người có lỗi trong vụ việc hay không (không phải vì ông là nhà đầu tư của Safe). Safe cung cấp giải pháp thông qua giao diện tập trung, nhưng không bao giờ nên hoàn toàn tin tưởng vào nó. Ông tin rằng vấn đề lớn nhất của Safe là không hợp tác với các khách hàng vốn hóa lớn và không cung cấp cho họ giáo dục về bảo mật. Việc xâm nhập các thiết bị của nhà phát triển Safe cũng là một trong những vấn đề, nhưng điều quan trọng hơn là họ phải rút ra bài học từ đó.

Ngày 26 tháng 2

An toàn: Bybit bị đánh cắp do thiết bị của nhà phát triển bị hack và không có lỗ hổng nào trong hợp đồng và mã giao diện

Vào lúc 23:16, Safe đã đăng trên mạng xã hội rằng cuộc tấn công vào Bybit được thực hiện bằng cách hack vào thiết bị của nhà phát triển Safe{Wallet}, dẫn đến các giao dịch độc hại được ngụy trang thành các giao dịch hợp pháp được gửi đi. Các đánh giá của các nhà nghiên cứu bảo mật bên ngoài không phát hiện ra bất kỳ lỗ hổng nào trong hợp đồng thông minh Safe hoặc mã nguồn dịch vụ và giao diện người dùng.

Giao diện Safe{Wallet} vẫn hoạt động với các biện pháp bảo mật bổ sung được áp dụng. Tuy nhiên, người dùng cần phải hết sức thận trọng và cảnh giác khi ký giao dịch.

Bybit: Vụ trộm 1,5 tỷ đô la là do lỗ hổng trong cơ sở hạ tầng Safe

Vào lúc 23:00, theo báo cáo tạm thời về vụ trộm 1,5 tỷ đô la do Bybit chính thức công bố (do Sygnia cung cấp), vụ trộm là do lỗ hổng trong cơ sở hạ tầng Safe và không có bất thường nào trong cơ sở hạ tầng liên quan của Bybit.

SlowMist: Nếu Bybit nâng cấp hợp đồng Safe lên phiên bản 1.3.0 trở lên và triển khai cơ chế Guard phù hợp, họ có thể tránh được vụ đánh cắp 1,5 tỷ đô la tài sản

Lúc 16:29, SlowMist đã đăng rằng vào ngày 21 tháng 2 năm 2025, ví đa chữ ký trên chuỗi của Bybit đã bị nhắm mục tiêu và gần 1,5 tỷ đô la tài sản đã bị mất một cách lặng lẽ thông qua một giao dịch "được ký hợp pháp". Phân tích chuỗi tiếp theo cho thấy kẻ tấn công đã lấy được quyền đa chữ ký thông qua các cuộc tấn công kỹ thuật xã hội tinh vi, cấy logic độc hại bằng chức năng delegatecall của hợp đồng Safe và cuối cùng bỏ qua cơ chế xác minh đa chữ ký để chuyển tiền đến một địa chỉ ẩn danh. "Đa chữ ký" không có nghĩa là "bảo mật tuyệt đối". Ngay cả một cơ chế bảo mật như ví đa chữ ký Safe vẫn có nguy cơ bị hack nếu thiếu các biện pháp bảo vệ bổ sung.

Bybit sử dụng phiên bản v1.1.1 (<1.3.0) của hợp đồng Safe, nghĩa là họ không thể sử dụng cơ chế Guard, một tính năng bảo mật quan trọng. Nếu Bybit nâng cấp lên phiên bản 1.3.0 hoặc cao hơn của hợp đồng Safe và triển khai cơ chế Guard phù hợp, chẳng hạn như chỉ định một địa chỉ danh sách trắng là địa chỉ duy nhất nhận được tiền và thực hiện xác minh chức năng hợp đồng ACL nghiêm ngặt, thì có thể tránh được tổn thất này. Mặc dù đây chỉ là giả thuyết nhưng nó cung cấp những ý tưởng quan trọng cho việc quản lý an ninh tài sản trong tương lai.

Tin tặc Bybit đã xóa 45.900 ETH trong 24 giờ qua và tổng cộng 135.000 ETH đã được xóa

Theo dữ liệu giám sát của EmberCN, tính đến 9:35, tin tặc Bybit đã xóa 45.900 ETH (113 triệu đô la) trong 24 giờ qua. Cho đến nay, họ đã rửa tổng cộng 135.000 ETH (335 triệu đô la), gần bằng một phần ba tổng số tiền bị đánh cắp. Vẫn còn 363.900 ETH (900 triệu đô la) trong địa chỉ của tin tặc Bybit. Với tần suất hiện tại, chỉ mất 8 đến 10 ngày nữa để dọn dẹp và chuyển toàn bộ số tiền bị đánh cắp.

Ngày 25 tháng 2

SlowMist Yusinus: Thiết kế tiền thưởng của Bybit có thể khiến các thực thể không đạt được mức rút thăm cao hơn 5% phải đào tẩu

Vào lúc 23:10, SlowMist Yusinus đã đăng trên nền tảng X rằng Bybit đã ra mắt một trang web tiền thưởng nhắm vào Nhóm Lazarus và số tiền bị đánh cắp từ Bybit cách đây vài ngày có giá trị khoảng 1,5 tỷ đô la Mỹ. Tiền thưởng phục hồi 10%, 5% dành cho tổ chức đóng băng tiền thành công và 5% dành cho những người đóng góp giúp theo dõi tiền. Nếu một thực thể cụ thể nào đó không thể nhận được hơn 5% hoa hồng rửa tiền thì họ có thể đơn giản chuyển phe.

Bybit ra mắt trang web tiền thưởng của nhóm hacker Lazarus, 5% số tiền thu hồi được sẽ được thưởng cho những người đóng góp giúp theo dõi số tiền đó

Vào lúc 22:40, CEO của Bybit là Ben Zhou đã đăng trên mạng xã hội, "Trang web tiền thưởng của nhóm hacker Lazarus đã ra mắt, hiển thị dữ liệu minh bạch về các hoạt động rửa tiền của Lazarus."

Tổng số tiền thưởng là 10% số tiền thu hồi được. Nếu thu hồi được toàn bộ số tiền, tổng số tiền thưởng có thể lên tới 140 triệu đô la Mỹ. Việc phân phối như sau: 5% sẽ được chuyển cho tổ chức đóng băng tiền thành công và 5% sẽ được chuyển cho những người đóng góp giúp theo dõi tiền.

Tin tặc Bybit đã rửa 89.500 ETH. Với tần suất này, hoạt động rửa tiền sẽ hoàn tất trong vòng nửa tháng.

Vào lúc 9:09, theo dữ liệu giám sát của Ember, tin tặc Bybit đã rửa 89.500 ETH (khoảng 224 triệu đô la Mỹ) trong hai ngày rưỡi qua, chiếm 18% tổng số ETH bị đánh cắp (499.000). Nếu tần suất này tiếp tục, tin tặc sẽ có thể đổi 410.000 ETH còn lại thành các tài sản khác (BTC/DAI, v.v.) trong nửa tháng. Hiện nay, hoạt động trao đổi tài sản xuyên chuỗi của tin tặc chủ yếu được thực hiện thông qua THORChain.

Ngày 24 tháng 2

Tin tặc Bybit đang sử dụng nhiều DEX để bán ETH lấy DAI

Vào lúc 18:12, theo lmk.fun (trước đây là Scopescan), tin tặc Bybit đang sử dụng nhiều DEX để đổi ETH lấy DAI. Tin tặc đã gửi 3,64 triệu đô la ETH đến một địa chỉ khác và hiện đang chuyển DAI ra ngoài.

Bybit CEO: Chúng tôi đã quay trở lại thanh toán cứng nhắc 1:1 và trang web nơi dòng tiền bị đánh cắp sẽ sớm được ra mắt

Khoảng 16:00, Bybit CEO Ben Zhou cho biết trong AMA cộng đồng rằng ông đã có được báo cáo kiểm toán bằng chứng tài sản mới nhất, sẽ sớm được cập nhật trên trang web chính thức. Bybit đã quay trở lại thanh toán cứng nhắc 1:1 và dòng vốn chảy vào Bybit trong 24 giờ qua đứng đầu trong số các CEX toàn cầu.

Bybit sẽ đưa dòng tiền bị đánh cắp lên trang web và đồng thời cập nhật dữ liệu như tiến trình phục hồi. Người dùng cung cấp manh mối hiệu quả sẽ nhận được phần thưởng. Phần thông báo tiền điện tử mới của Bybit thường xuyên công bố hiệu suất và báo cáo tài chính của các dự án được niêm yết, bao gồm 5 khía cạnh chính: dữ liệu tài chính cốt lõi, chỉ số mã thông báo, hoạt động trên chuỗi và tình hình mạng lưới, quản trị và cộng đồng, cũng như công bố rủi ro và lộ trình tương lai.

Bybit: Dự trữ ETH đã gần đạt 100%, hoạt động gửi và rút tiền đã trở lại bình thường

Vào lúc 15:39, Bybit đã ban hành thông báo mới nhất nêu rõ: "Dự trữ ETH của chúng tôi đã gần đạt 100%, hoạt động gửi và rút tiền đã trở lại bình thường. Trong suốt quá trình này, cộng đồng tiền điện tử, các đối tác và người dùng của chúng tôi đã luôn ủng hộ - cảm ơn tất cả mọi người. Chúng tôi biết số tiền đã đi đâu và chúng tôi cam kết biến trải nghiệm này thành cơ hội để củng cố hệ sinh thái."

Bybit: Nhóm mETH Protocol đã khôi phục thành công 15.000 cmETH

Vào lúc 14:17, Bybit chính thức tuyên bố rằng nhóm mETH Protocol đã đóng vai trò chủ chốt trong sự cố bảo mật gần đây. Nhờ hành động nhanh chóng và phối hợp hiệu quả, nhóm mETH Protocol đã thu hồi thành công 15.000 cmETH token, trị giá khoảng 43 triệu đô la.

CEO Bybit: Bybit đã bù đắp hoàn toàn cho khoản thiếu hụt ETH

Vào lúc 11:26, CEO Bybit Ben Zhou đã cập nhật bài đăng, "Bybit đã bù đắp hoàn toàn cho khoản thiếu hụt ETH và báo cáo bằng chứng tài sản đã kiểm toán (POR) mới sẽ sớm được công bố, vì vậy hãy chú ý theo dõi."

Bybit đã thu được khoảng 446.870 ETH thông qua các khoản vay, khoản tiền gửi lớn và giao dịch mua

Vào lúc 10:35, theo giám sát của lookonchain, kể từ cuộc tấn công của tin tặc, Bybit đã thu được khoảng 446.870 ETH (khoảng 1,23 tỷ đô la Mỹ) thông qua các khoản vay, khoản tiền gửi lớn và giao dịch mua. Bybit sắp thu hồi được khoản lỗ.

eXch phủ nhận việc giúp Lazarus Group rửa tiền

eXch cho biết trong một bài đăng trên diễn đàn Bitcointalk rằng "nền tảng này sẽ không rửa tiền cho Lazarus và ý kiến ngược lại chỉ là quan điểm của một số người muốn tính khả hoán đổi và quyền riêng tư trên chuỗi của các loại tiền phi tập trung biến mất, và những người này từ lâu đã ghét tiền điện tử phi tập trung."

eXch thừa nhận rằng một phần nhỏ số tiền từ cuộc tấn công của tin tặc ByBit đã đến địa chỉ nền tảng của mình, nhưng gọi giao dịch chuyển tiền này là "một trường hợp cá biệt". Nhóm eXch đã cam kết quyên góp số tiền thu được từ các quỹ cho "nhiều sáng kiến nguồn mở dành riêng cho quyền riêng tư và bảo mật trong và ngoài không gian tiền điện tử".

Cơ quan an ninh: Phương thức rửa tiền của hacker Bybit đã trở nên ổn định hơn, chủ yếu sử dụng Thorchain để chuyển tài sản sang BTC

Lúc 9:32, BeosinTrace cho biết vào lúc 08:58:23 UTC+8 hôm nay, hacker Bybit đã bị theo dõi để chuyển tài sản một lần nữa và mô hình bán của hacker đã trở nên ổn định, chủ yếu chuyển tài sản sang chuỗi BTC thông qua Thorchain và sử dụng OKX DEX để chuyển đổi chúng thành DAI và DAI đã chuyển đổi sẽ chảy vào eXch.

Ngày 23 tháng 2

Bybit: Đóng băng thành công 42,89 triệu USD tiền bị đánh cắp, nhờ nỗ lực phối hợp của nhiều bên

Lúc 23:41, các quan chức của Bybit tuyên bố rằng thông qua nỗ lực phối hợp của nhiều bên, 42,89 triệu USD tiền bị đánh cắp đã được đóng băng thành công chỉ trong một ngày. Các tổ chức cung cấp hỗ trợ bao gồm Tether, THORChain, ChangeNOW, FixedFloat, Avalanche Ecosystem, CoinEx, Bitget, Circle, v.v.

pump.fun đã xóa các đồng tiền Meme liên quan đến Lazarus Group khỏi giao diện

Vào khoảng 22:52, pump.fun đã xóa các đồng tiền Meme liên quan đến kẻ tấn công sự cố Bybit, tổ chức tin tặc Triều Tiên Lazarus Group, khỏi giao diện.

ZachXBT: Một thực thể nào đó đã rửa tiền cho vụ việc tin tặc Bybit bằng cách phát hành và giao dịch tiền meme trên pump.fun

Vào lúc 21:05, thám tử chuỗi ZachXBT đã đăng một tin nhắn trên kênh cá nhân của mình, tiết lộ rằng một thực thể nào đó đã bị phát hiện đã rửa tiền cho vụ việc tin tặc Bybit bằng cách phát hành và giao dịch tiền meme trên pump.fun.

Vào ngày 22 tháng 2, kẻ tấn công đã nhận được 1,08 triệu đô la tiền từ vụ tấn công Bybit thông qua địa chỉ "0x363908...d7d1", sau đó chuyển USDC qua chuỗi đến chuỗi Solana. Sau đó chuyển toàn bộ USDC trên chuỗi Solana qua các chuỗi đến hai địa chỉ trên chuỗi BSC. Hai địa chỉ BSC đã phân tán USDC đến hơn 30 địa chỉ thông qua các hoạt động theo chương trình và cuối cùng tổng hợp chúng lại. Sau đó, 106.000 USDC được chia thành 10 địa chỉ BSC rồi được chuyển ngược lại qua chuỗi đến 10 địa chỉ Solana. Những kẻ rửa tiền đổi số SOL thu được để lấy tiền meme.

15 giờ trước, thám tử trực tuyến ZachXBT đã công khai hơn 920 địa chỉ nhận được tiền của tin tặc Bybit và phát hiện ra rằng một kẻ rửa tiền đã phát hành tiền meme cho tổ chức tin tặc Triều Tiên Lazarus Group thông qua nền tảng pump.fun. Vì lý do bảo mật, địa chỉ ví cụ thể hiện không được tiết lộ và nhiều công cụ phân tích đã được yêu cầu xóa các giao diện có liên quan.

Bybit đã huy động được 254.830 ETH, tương đương khoảng 693 triệu đô la Mỹ, trong vòng 48 giờ sau vụ tấn công của tin tặc

Vào lúc 22:04, theo dữ liệu cập nhật mới nhất do Spotonchain công bố, Bybit đã huy động được 254.830 ETH (693 triệu đô la Mỹ) trong vòng 48 giờ sau vụ tấn công của tin tặc, bao gồm:

132.178 ETH (367 triệu đô la Mỹ), có thể thu được thông qua các giao dịch OTC với Galaxy Digital, FalconX và Wintermute; 122.652 ETH (326 triệu đô la Mỹ), các khoản vay từ các nền tảng/tổ chức giao dịch như Bitget, MEXC, Binance và DWF Labs (cũng có thể là hành vi vay cá nhân của một số cá voi).

Cùng lúc đó, tin tặc đã trao đổi 40.944 ETH (115 triệu đô la Mỹ) trên các chuỗi để lấy BTC và các tài sản khác thông qua Chainflip, THORChain, LiFi, DLN và eXch. Hiện tại, tin tặc vẫn nắm giữ 458.451 ETH (1,29 tỷ đô la) - khoảng 91,7% trong số 499.395 ETH (1,4 tỷ đô la) bị đánh cắp.

Bybit: Có những kẻ lừa đảo mạo danh nhân viên của Bybit, hãy cảnh giác

Vào lúc 20:53, Bybit chính thức đưa ra thông báo rằng có những kẻ lừa đảo mạo danh nhân viên của Bybit, hãy cảnh giác, luôn xác minh các nguồn chính thức và báo cáo mọi tình huống đáng ngờ. Bybit không yêu cầu cung cấp thông tin cá nhân, tiền gửi hoặc mật khẩu.

Tin tặc Bybit đã trao đổi 37.900 ETH trên các chuỗi và vẫn còn 461.491 ETH

Vào lúc 20:22, theo giám sát của EmberCN, tin tặc Bybit đã sử dụng một số lượng lớn địa chỉ để sử dụng Chainflip, THORChain, LiFi, DLN, eXch và các nền tảng trao đổi chuỗi chéo khác để trao đổi 37.900 ETH (106 triệu đô la Mỹ) trên các chuỗi thành các tài sản khác (BTC, v.v.). Phải mất 30 giờ để rút hết tiền kể từ hôm qua.

Địa chỉ tin tặc Bybit hiện còn lại 461.491 ETH (1,29 tỷ đô la Mỹ) và tổng số ETH bị đánh cắp từ Bybit là 499.395 (1,4 tỷ đô la Mỹ).

Bybit: Hoạt động gửi và rút tiền đã hoàn toàn trở lại mức bình thường

Vào lúc 16:55, Bybit chính thức tuyên bố rằng hoạt động gửi và rút tiền trên Bybit đã hoàn toàn trở lại mức bình thường, điều này đã được xác nhận bởi dữ liệu trên chuỗi.

Làm với BYBIT hoặc bất kỳ thực thể nào, nhưng thái độ chung của chúng tôi đối với các công nghiệp. EX cải thiện mức kiểm soát rủi ro của nó đối với nó

lúc 11:27, cosine Slowmist nói rằng với một lượng lớn ETH đã được chuyển qua Exch, Rửa sạch và đổi lấy BTC XMR, v.v. Tất cả các nền tảng nên cải thiện mức độ kiểm soát rủi ro đối với các khoản tiền đến từ eXch.

Các nhà phát triển cốt lõi của Ethereum: việc khôi phục gần như không thể thực hiện được hoặc có thể dẫn đến phản ứng dây chuyền khó sửa chữa

Vào ngày 23 tháng 2, để phản hồi về việc sàn giao dịch Bybit bị tấn công và mất 1,5 tỷ đô la vào ngày 21 tháng 2, nhà phát triển cốt lõi của Ethereum, Tim Beiko cho biết mặc dù một số người trong ngành mã hóa đã kêu gọi khôi phục mạng Ethereum về trạng thái trước khi bị tấn công, nhưng xét về mặt kỹ thuật, điều này gần như không thể thực hiện được. Beiko nhấn mạnh rằng không giống như vụ hack TheDAO năm 2016, cuộc tấn công này không vi phạm các quy tắc của giao thức Ethereum và việc khôi phục sẽ dẫn đến các phản ứng dây chuyền lan rộng và khó sửa chữa, thậm chí có thể gây ra hậu quả tàn khốc hơn cả thiệt hại của tin tặc. Ngoài ra, lệnh hủy sẽ đảo ngược tất cả các giao dịch đã giải quyết trên chuỗi, trong khi các giao dịch ngoài chuỗi không thể bị đảo ngược.

Những người trong ngành khác cũng bày tỏ quan điểm tương tự. Chuyên gia đào tạo về Ethereum Anthony Sassano lưu ý rằng tính phức tạp của hệ sinh thái Ethereum hiện tại khiến việc khôi phục cơ sở hạ tầng trở nên bất khả thi. Phó chủ tịch blockchain của Yuga Labs cảnh báo rằng chi phí khôi phục có thể cao hơn nhiều so với 1,5 tỷ đô la.

CEO Bybit trả lời về việc có nên ủng hộ Ethereum quay trở lại thời điểm trước vụ trộm hay không: điều này nên được quyết định bằng cách bỏ phiếu của cộng đồng

Về việc có nên ủng hộ Ethereum quay trở lại thời điểm trước vụ trộm hay không, CEO Bybit Ben Zhou đã nói trong một bài đăng trước đây trên Space: "Tôi không chắc đây có phải là quyết định của một người hay không. Dựa trên tinh thần của blockchain, có lẽ nên có một quá trình bỏ phiếu để xem cộng đồng muốn gì, nhưng tôi không chắc chắn."

Ngày 22 tháng 2

Bybit ra mắt "Chương trình khôi phục tiền thưởng" với phần thưởng là 10% số tiền bị đánh cắp

Vào lúc 23:32, theo thông báo chính thức, Bybit "Chương trình thu hồi tiền thưởng" đã chính thức được triển khai, kêu gọi những người ưu tú trong lĩnh vực an ninh mạng toàn cầu và phân tích mã hóa cùng nhau truy tìm thủ phạm của vụ trộm lớn nhất trong lịch sử mã hóa.

Những người đóng góp khôi phục thành công tiền sẽ nhận được phần thưởng 10%, với tổng số tiền thưởng dựa trên việc khôi phục có thể xác minh được số ETH bị đánh cắp, có giá trị hơn 1,4 tỷ đô la vào thời điểm xảy ra sự cố. Nếu thu hồi được toàn bộ số tiền, tổng số tiền thưởng có thể lên tới 140 triệu đô la.

CEO của Bybit, Ben Zhou tuyên bố rằng trong vòng 24 giờ sau sự cố, công ty đã nhận được sự hỗ trợ mạnh mẽ từ những người và tổ chức hàng đầu trong ngành. Ông hy vọng sẽ chính thức trao thưởng cho những thành viên cộng đồng đã cung cấp cho chúng tôi chuyên môn, kinh nghiệm và hỗ trợ thông qua "Chương trình khôi phục tiền thưởng", và chúng tôi sẽ không dừng lại ở đó. Những người tham gia quan tâm có thể liên hệ với nền tảng qua bounty_program@bybit.com.

Bybit CEO: Đồng ý với quan điểm của CZ. Nếu hệ thống nội bộ bị hack, tất cả các giao dịch rút tiền sẽ bị đình chỉ ngay lập tức.

Vào lúc 21:17, Bybit CEO Ben Zhou đã đăng một thông báo nói rằng, "Tôi đồng ý với quan điểm của CZ. Nếu cuộc tấn công của tin tặc là thông qua việc xâm nhập vào hệ thống nội bộ của chúng tôi (chẳng hạn như một phần của hệ thống rút tiền) hoặc ví nóng bị hack, chúng tôi sẽ ngay lập tức đình chỉ tất cả các giao dịch rút tiền cho đến khi tìm ra nguyên nhân gốc rễ của vấn đề.

Nhưng trong sự cố ngày hôm qua, ví lạnh ETH của chúng tôi đã bị hack (chúng tôi sử dụng Safe), điều này không liên quan gì đến bất kỳ hệ thống nội bộ nào của chúng tôi. Do đó, tôi có thể quyết định dứt khoát để tất cả các giao dịch rút tiền và chức năng hệ thống của Bybit hoạt động bình thường.

Binance và CZ, cùng với nhiều đối tác và nhà lãnh đạo ngành, đã vào cuộc giúp đỡ trong cuộc khủng hoảng đêm qua và chúng tôi vô cùng biết ơn và vui mừng trước sự hỗ trợ mà chúng tôi đã nhận được. Sự cố này là một đòn giáng mạnh vào Bybit, nhưng toàn bộ ngành công nghiệp đã cho thấy sức mạnh của sự đoàn kết. Tôi tin rằng từ giờ trở đi, mọi thứ sẽ ngày càng tốt hơn. "

CZ: Ý định ban đầu khi đề xuất ByBit tạm dừng rút tiền dựa trên kinh nghiệm và quan sát của riêng chúng tôi, và nguyên tắc luôn hướng đến sự an toàn

Vào lúc 20:19, CZ đã đăng rằng "các sự cố gần đây (bao gồm ByBit, Phemex, WazirX, v.v.) cho thấy một mô hình: tin tặc có thể đánh cắp một lượng lớn tài sản tiền điện tử từ các giải pháp "lưu trữ lạnh" đa chữ ký. Trong trường hợp mới nhất tại ByBit, tin tặc có thể khiến giao diện người dùng hiển thị một giao dịch hợp pháp trong khi giao dịch thực tế được ký là một giao dịch khác. Mặc dù tôi không quen thuộc với các trường hợp khác, nhưng dựa trên thông tin hạn chế hiện có, chúng có vẻ có những đặc điểm tương tự.

Một số người đặt câu hỏi về đề xuất của tôi là ngay lập tức dừng mọi hoạt động rút tiền trong trường hợp xảy ra sự cố an ninh (tôi đã đăng dòng tweet này trên xe buýt đưa đón để lên máy bay). Ý định ban đầu của tôi là chia sẻ một cách ứng phó thực tế dựa trên kinh nghiệm và quan sát của riêng tôi. Tất nhiên, không có đúng hay sai tuyệt đối. Nguyên tắc của tôi là luôn luôn ở phía an toàn. Sau khi sự cố bảo mật xảy ra, mọi hoạt động phải được tạm dừng ngay lập tức để đảm bảo rằng các phương pháp tấn công đã được hiểu đầy đủ, tìm hiểu cách tin tặc xâm nhập vào hệ thống và những thiết bị nào bị ảnh hưởng, sau đó tiếp tục hoạt động sau khi kiểm tra bảo mật ba lần.

Tất nhiên, việc tạm dừng rút tiền có thể gây ra sự hoảng loạn lớn hơn. Vào năm 2019, chúng tôi đã tạm dừng việc rút tiền trong một tuần sau vụ hack 40 triệu đô la. Nhưng khi chúng tôi khôi phục lại hoạt động rút tiền (và gửi tiền), khối lượng tiền gửi thực sự cao hơn khối lượng rút tiền. Tôi không nói rằng cách tiếp cận này tốt hơn, mỗi tình huống đều khác nhau và cần phải đưa ra quyết định. Mục tiêu của tôi khi viết tweet là chia sẻ những gì có thể hiệu quả và bày tỏ sự ủng hộ kịp thời.

Tôi tin rằng Ben đã đưa ra quyết định tốt nhất dựa trên thông tin anh ấy có. Ben vẫn duy trì giao tiếp minh bạch và thái độ bình tĩnh trong suốt cuộc khủng hoảng này, trái ngược hoàn toàn với các CEO của WazirX, FTX và những công ty khác kém minh bạch hơn. Điều quan trọng cần nhấn mạnh là bản chất của những trường hợp này rất khác nhau. FTX là một vụ lừa đảo và vụ việc liên quan đến WazirX vẫn đang trong quá trình tố tụng nên tôi không có tư cách để bình luận. "

Tổng giám đốc điều hành Bybit: Bitget là CEX đầu tiên hỗ trợ mà không cần bất kỳ yêu cầu lãi suất nào

Trong buổi Space được tổ chức lúc 19:00 tối, Tổng giám đốc điều hành Bybit cho biết Bitget là CEX đầu tiên hỗ trợ mà không cần bất kỳ yêu cầu lãi suất nào. Ngoài ra, MEXC và Pai Network cũng cung cấp hỗ trợ.

Giám đốc điều hành Bitget Gracy cho biết trong Space rằng cô đã chủ động liên lạc với Giám đốc điều hành Bybit BEN và đề nghị giúp đỡ. Thanh khoản ngắn hạn được cung cấp không yêu cầu bất kỳ tài sản thế chấp, lãi suất hoặc bất kỳ cam kết nào. Nó có thể được chuyển lại khi Bybit không còn cần nữa. Những gì chúng ta biết bây giờ là thanh khoản của Bybit đã được hoàn thiện và không cần thêm hỗ trợ.

Giao thức mETH: Hoạt động rút tiền cmETH đã được tiếp tục và tiền của người dùng không bị ảnh hưởng

Vào lúc 17:54, giao thức staking/re-staking thanh khoản Giao thức mETH thông báo rằng hoạt động rút tiền cmETH đã được tiếp tục, tính bảo mật của tiền của người dùng không bị ảnh hưởng và được hỗ trợ đầy đủ. Một báo cáo phân tích chi tiết sau sự kiện sẽ sớm được công bố, nêu tóm tắt sự cố và tất cả các biện pháp đã thực hiện.

Trước đó, Giao thức mETH đã thông báo tạm dừng việc rút cmETH sau khi biết về sự cố bảo mật gần đây liên quan đến một số giao dịch mETH và cmETH trên Bybit, nhưng dịch vụ gửi tiền và đặt cược vẫn tiếp tục diễn ra bình thường.

5 tổ chức/cá nhân đã cung cấp cho Bybit khoản hỗ trợ vay là 120.000 ETH

Vào lúc 17:50, theo dữ liệu giám sát của EmberCN, 5 tổ chức/cá nhân đã cung cấp cho Bybit khoản hỗ trợ vay là 120.000 ETH (320,97 triệu đô la). Cụ thể:

· Bitget: 40.000 ETH (105,96 triệu đô la);

· Các tổ chức/cá voi rút khỏi Binance: 11.800 ETH (31,02 triệu đô la);

· MEXC: 12.652 stETH (33,75 triệu đô la);

· Binance hoặc một tổ chức/cá voi khác rút khỏi Binance: 36.000 ETH (96,54 triệu đô la);

· Địa chỉ 0x327...45b: 20.000 ETH (53,7 triệu đô la).

Chainflip: Tăng cường cơ chế sàng lọc ở cấp độ tác nhân ETH để từ chối các khoản tiền gửi đáng ngờ

Vào lúc 16:52, cầu nối chuỗi chéo Chainflip đã cập nhật những diễn biến mới nhất về vụ trộm Bybit, nói rằng, "Chúng tôi nhận thấy rằng tin tặc đang cố gắng chuyển đổi số tiền bị đánh cắp của Bybit thành BTC thông qua Chainflip. Hiện tại, chúng tôi đã đóng một số dịch vụ giao diện để ngăn chặn dòng tiền, nhưng vì giao thức hoàn toàn phi tập trung và có 150 nút nên chúng tôi không thể đóng hoàn toàn toàn bộ hệ thống.

Là giải pháp dài hạn, chúng tôi đang tăng cường cơ chế sàng lọc cấp độ môi giới ETH để từ chối các khoản tiền gửi đáng ngờ thông qua api môi giới. Hiện tại, cơ chế này đã có hiệu quả với BTC, chúng tôi chỉ cần hoàn thiện việc triển khai cho ETH. "

Chainflip trả lời CEO Bybit: Là một giao thức phi tập trung, chúng tôi không thể chặn, đóng băng hoặc chuyển hướng hoàn toàn bất kỳ khoản tiền nào

Vào lúc 16:33, cầu nối chuỗi chéo Chainflip đã trả lời yêu cầu đóng băng của CEO Bybit, nói rằng, "Chúng tôi đã cố gắng hết sức để giải quyết tình hình hiện tại, nhưng là một giao thức phi tập trung, chúng tôi không thể chặn, đóng băng hoặc chuyển hướng hoàn toàn bất kỳ khoản tiền nào. Tuy nhiên, hiện tại chúng tôi đã đóng một số dịch vụ giao diện để ngăn chặn dòng tiền chảy."

ZachXBT: Tin tặc Bybit bắt đầu gom tiền với tiền của vụ Phemex

Vào lúc 16:09, thám tử trên chuỗi ZachXBT đã đăng trên mạng xã hội rằng Lazarus Group vừa gom một phần tiền từ vụ tấn công của tin tặc Bybit và tiền từ vụ tấn công của tin tặc Phemex trực tiếp trên chuỗi, trộn tiền từ các địa chỉ trộm cắp ban đầu của hai sự cố lại với nhau.

ZachXBT: Các hacker Bybit đã bị phát hiện đang chuyển tài sản và rửa tiền thông qua các máy trộn

Thám tử chuỗi ZachXBT đã đăng trên kênh chính thức rằng họ đã phát hiện ra Lazarus Group đang chuyển 5.000 ETH từ địa chỉ của hacker Bybit sang một địa chỉ mới và bắt đầu rửa tiền thông qua eXch (máy trộn tập trung) và chuyển tiền vào mạng Bitcoin thông qua Chainflip.

CEO Bybit: Chúng tôi đã phát hiện ra tin tặc đang cố gắng chuyển tài sản thông qua Chainflip và sẽ sớm triển khai chương trình tiền thưởng cho các cầu nối chuỗi chéo

Vào lúc 15:21, CEO Bybit Ben Zhou đã đăng trên mạng xã hội rằng ông đã phát hiện ra tin tặc đang cố gắng chuyển tài sản sang mạng BTC thông qua Chainflip. Hy vọng rằng dự án cầu nối chuỗi chéo sẽ giúp Bybit chặn và ngăn chặn việc chuyển giao tài sản sang các chuỗi khác. Bybit sẽ sớm triển khai chương trình thưởng cho bất kỳ ai giúp chặn hoặc theo dõi các khoản tiền để khôi phục lại tiền.

Bybit đã nhận được hơn 4 tỷ USD tiền chảy vào trong 12 giờ qua, bù đắp cho toàn bộ số tiền bị đánh cắp

Theo số liệu thống kê từ SoSoValue và dữ liệu giám sát mới nhất từ nhóm bảo mật chuỗi TenArmor, nền tảng giao dịch Bybit đã nhận được hơn 4 tỷ USD tiền chảy vào trong 12 giờ qua, bao gồm 63.168,08 ETH, 3,15 tỷ USDT, 173 triệu USDC và 525 triệu USDCUSD.

Theo dữ liệu so sánh dòng tiền chảy vào, dòng tiền chảy vào này đã hoàn toàn bù đắp được khoảng cách tài trợ do cuộc tấn công của tin tặc ngày hôm qua gây ra. Đồng thời, mọi dịch vụ của nền tảng giao dịch Bybit, bao gồm cả chức năng rút tiền, đều đã hoạt động trở lại bình thường.

SlowMist Yu Xian: Trong trường hợp không rõ nguyên nhân của cuộc tấn công, đề xuất tạm dừng rút tiền của CZ cũng là đúng

Vào lúc 14:29, nhà sáng lập SlowMist Yu Xian đã đăng trên mạng xã hội rằng xét về góc độ bảo mật, đề xuất dừng khẩn cấp hệ thống ví trong trường hợp không rõ nguyên nhân là đúng. Bybit đã phản ứng rất nhanh với vụ trộm và xác định được vấn đề cũng rất nhanh chóng. SlowMist và một số nhóm bảo mật đã can thiệp vào quá trình giao tiếp ngay từ đầu, nhanh chóng xác định được vấn đề và suy ra chân dung của tin tặc. Bybit không gặp vấn đề gì khi mở dịch vụ rút tiền kịp thời khi mọi thứ đã sẵn sàng.

Yu Xian giải thích rằng anh tin rằng những đề xuất trước đây của CZ và giải pháp cuối cùng của Bybit không có gì sai. Hiện tại, nhiều người trong ngành đang tranh cãi nội bộ về tranh chấp này, nhưng đã quên rằng kẻ thù chung phải là tin tặc Triều Tiên.

Du Jun: 10.000 ETH sẽ được chuyển đến Bybit và sẽ không được rút trong vòng 1 tháng

Vào lúc 12:32, nhà đồng sáng lập ABCDE Du Jun đã đăng trên mạng xã hội rằng anh sẽ chuyển 10.000 ETH đến Bybit vào hôm nay và sẽ không rút tiền trong vòng 1 tháng.

WSJ: CertiK xác nhận rằng sự cố Bybit là vụ trộm lớn nhất trong lịch sử mã hóa

Tờ Wall Street Journal trích dẫn lời của cơ quan an ninh Web3.0 CertiK cho biết rằng sự cố Bybit là vụ trộm lớn nhất trong lịch sử mã hóa và số tài sản bị đánh cắp do cuộc tấn công của tin tặc này ước tính lên tới hơn 1,4 tỷ đô la Mỹ.

Sau sự cố, Bybit thông báo đã báo cáo vụ việc với các cơ quan chức năng có liên quan. Tổng giám đốc điều hành Ben Zhou cho biết mọi chức năng và sản phẩm của Bybit vẫn hoạt động bình thường, sàn giao dịch có khả năng thanh toán và sẽ chịu toàn bộ số tiền mất mát của khách hàng. Tính đến thời điểm hiện tại, tất cả các yêu cầu rút tiền của Bybit đã được xử lý và hệ thống rút tiền đã trở lại tốc độ bình thường.

SlowMist Yu Xian: Giao diện của Safe đã bị can thiệp và làm giả để đạt được hiệu ứng lừa đảo. Tin tặc Triều Tiên đã thực hiện các hoạt động tương tự nhiều lần.

Vào lúc 11:40, người sáng lập SlowMist Yu Xian đã đăng trên phương tiện truyền thông xã hội rằng không có vấn đề gì với hợp đồng Safe, và vấn đề nằm ở phần không có hợp đồng. Giao diện đã bị can thiệp và làm giả để đạt được hiệu ứng lừa đảo. Đây không phải là trường hợp cá biệt. Các tin tặc Triều Tiên đã sử dụng thành công phương pháp này nhiều lần vào năm ngoái, chẳng hạn như sự cố WazirX (230 triệu đô la Mỹ bị đánh cắp, Safe đa chữ ký), sự cố Radiant Capital (50 triệu đô la Mỹ bị đánh cắp, Safe đa chữ ký) và DMM (305 triệu đô la Mỹ bị đánh cắp, Gonco đa chữ ký). Phương pháp tấn công này được thiết kế rất tinh vi. Các công ty khác cũng cần chú ý nhiều hơn vì đa chữ ký không chỉ khiến Safe dễ bị tấn công.

Khoản nắm giữ ETH của hacker Bybit vượt qua Fidelity và Vitalik, trở thành người nắm giữ lớn thứ 14 trên thế giới

Giám đốc Coinbase, Conor Grogan, đã đăng trên mạng xã hội rằng hacker Bybit (bị nghi ngờ là người Triều Tiên) đã trở thành người nắm giữ ETH lớn thứ 14 trên thế giới và lượng nắm giữ của hacker này chiếm khoảng 0,42% tổng nguồn cung token Ethereum. Số tiền này vượt quá số ETH mà Vitalik Buterin, đồng sáng lập Ethereum và Fidelity Investments, nắm giữ, và gấp đôi số ETH mà Ethereum Foundation nắm giữ.

Tổng giám đốc điều hành Bybit: Hệ thống rút tiền hiện đã hoàn toàn trở lại bình thường và báo cáo sự cố đầy đủ sẽ được công bố

Lúc 10:51, Tổng giám đốc điều hành Bybit Ben Zhou đã đăng rằng đã 12 giờ trôi qua kể từ cuộc tấn công tin tặc tồi tệ nhất trong lịch sử. Mọi giao dịch rút tiền đã được xử lý. Hệ thống rút tiền của Bybit hiện đã hoạt động trở lại bình thường và người dùng có thể rút bất kỳ số tiền nào mà không gặp bất kỳ sự chậm trễ nào. Cảm ơn người dùng đã kiên nhẫn và Bybit rất tiếc vì tình huống này đã xảy ra. Bybit sẽ công bố báo cáo sự cố đầy đủ và các biện pháp an toàn trong những ngày tới.

Đơn xin hủy đặt cọc 15.000 cmETH của hacker Bybit đã bị từ chối, nhưng có thể đã bị chặn thành công

Vào lúc 9:15, theo giám sát của nhà phân tích dữ liệu trên chuỗi Yu Jin, 1 giờ trước, đơn xin hủy đặt cọc 15.000 cmETH của hacker Bybit đã được trả lại bởi hợp đồng rút cmETH. Sau đó, tin tặc đã cho phép giao dịch cmETH trên DODO, nhưng không có giao dịch nào nữa, có thể là do nguồn thanh khoản của cmETH rất cạn.

15.000 cmETH này có thể được chặn lại. Ngoài 15.000 cmETH này, số lượng ETH bị đánh cắp từ Bybit là 499.000 (khoảng 1,37 tỷ đô la Mỹ), được tin tặc lưu trữ tại 51 địa chỉ.

An toàn: Không tìm thấy lỗ hổng bảo mật nào sau cuộc điều tra toàn diện và không có địa chỉ Safe nào khác bị ảnh hưởng

Lúc 9:08, Safe đã phản hồi trên mạng xã hội về vấn đề "ByBit hiển thị thông tin giao dịch có vẻ chính xác nhưng thực hiện giao dịch độc hại với tất cả chữ ký hợp lệ trên chuỗi":

· Không phát hiện rò rỉ cơ sở mã: Cơ sở mã Safe đã được kiểm tra kỹ lưỡng và không tìm thấy bằng chứng rò rỉ hoặc sửa đổi.

· Không tìm thấy sự phụ thuộc độc hại nào: Không có dấu hiệu nào cho thấy sự phụ thuộc độc hại trong cơ sở dữ liệu mã Safe có thể ảnh hưởng đến luồng giao dịch (tức là tấn công chuỗi cung ứng)

· Không phát hiện thấy truy cập trái phép vào cơ sở hạ tầng trong nhật ký

· Không có địa chỉ Safe nào khác bị ảnh hưởng

Safe tuyên bố rằng họ đã tạm thời đình chỉ chức năng Safe{Wallet} để đảm bảo người dùng hoàn toàn tin tưởng vào tính bảo mật của nền tảng Safe. Mặc dù cuộc điều tra của chúng tôi không tìm thấy bằng chứng nào cho thấy giao diện Safe{Wallet} bị xâm phạm, chúng tôi vẫn đang tiến hành đánh giá kỹ lưỡng hơn.

Bybit CEO: 99,99% yêu cầu rút tiền đã được xử lý

Vào lúc 8:52, Bybit CEO Ben Zhou đã đăng trên mạng xã hội rằng kể từ cuộc tấn công của tin tặc (10 giờ trước), Bybit đã trải qua số lượng yêu cầu rút tiền lớn nhất mà chúng tôi từng thấy, với tổng cộng hơn 350.000 yêu cầu rút tiền. Cho đến nay, có khoảng 2.100 yêu cầu rút tiền đang chờ xử lý. Nhìn chung, 99,994% giao dịch rút tiền đã được hoàn thành. Toàn bộ nhóm thức suốt đêm để tiếp nhận và trả lời các câu hỏi và mối quan tâm của khách hàng.

Bitget đã chuyển 40.000 ETH cho Bybit vay cách đây 5 giờ để giảm bớt áp lực rút tiền

Khoảng 9 giờ, theo giám sát của nhà phân tích dữ liệu trên chuỗi Yu Jin, 5 giờ trước, Bitget đã hỗ trợ Bybit vay 40.000 ETH (khoảng 105,9 triệu đô la Mỹ) để vượt qua làn sóng rút tiền sau khi ETH bị đánh cắp. Số ETH này đã được chuyển trực tiếp từ Bitget đến địa chỉ ví lạnh Bybit.

Lúc 7:27, CEO của Bybit là Ben Zhou đã trả lời trên mạng xã hội về bản tin rằng "Binance và Bitget đã gửi hơn 50.000 ETH vào ví lạnh của Bybit" và cảm ơn Bitget đã hỗ trợ vào thời điểm này. Bybit vẫn đang liên lạc với Binance và một số đối tác khác, và số tiền được mô tả trong bản tin không liên quan gì đến các quan chức của Binance.

Bybit: Đã hợp tác chặt chẽ với các cơ quan phân tích trên chuỗi để hạn chế tin tặc bán ETH

Vào lúc 5:07, các quan chức của Bybit đã đăng trên mạng xã hội rằng họ đã báo cáo vụ trộm cho các cơ quan có thẩm quyền và sẽ gửi thông tin cập nhật ngay lập tức khi có thêm thông tin. Trong khi đó, Bybit đã làm việc nhanh chóng và rộng rãi với các nhà cung cấp phân tích trên chuỗi để xác định tất cả các địa chỉ liên quan. Những hành động này sẽ giảm thiểu và chống lại khả năng những kẻ xấu xử lý và bán ETH thông qua các thị trường hợp pháp, do đó làm giảm các kênh xử lý có sẵn.

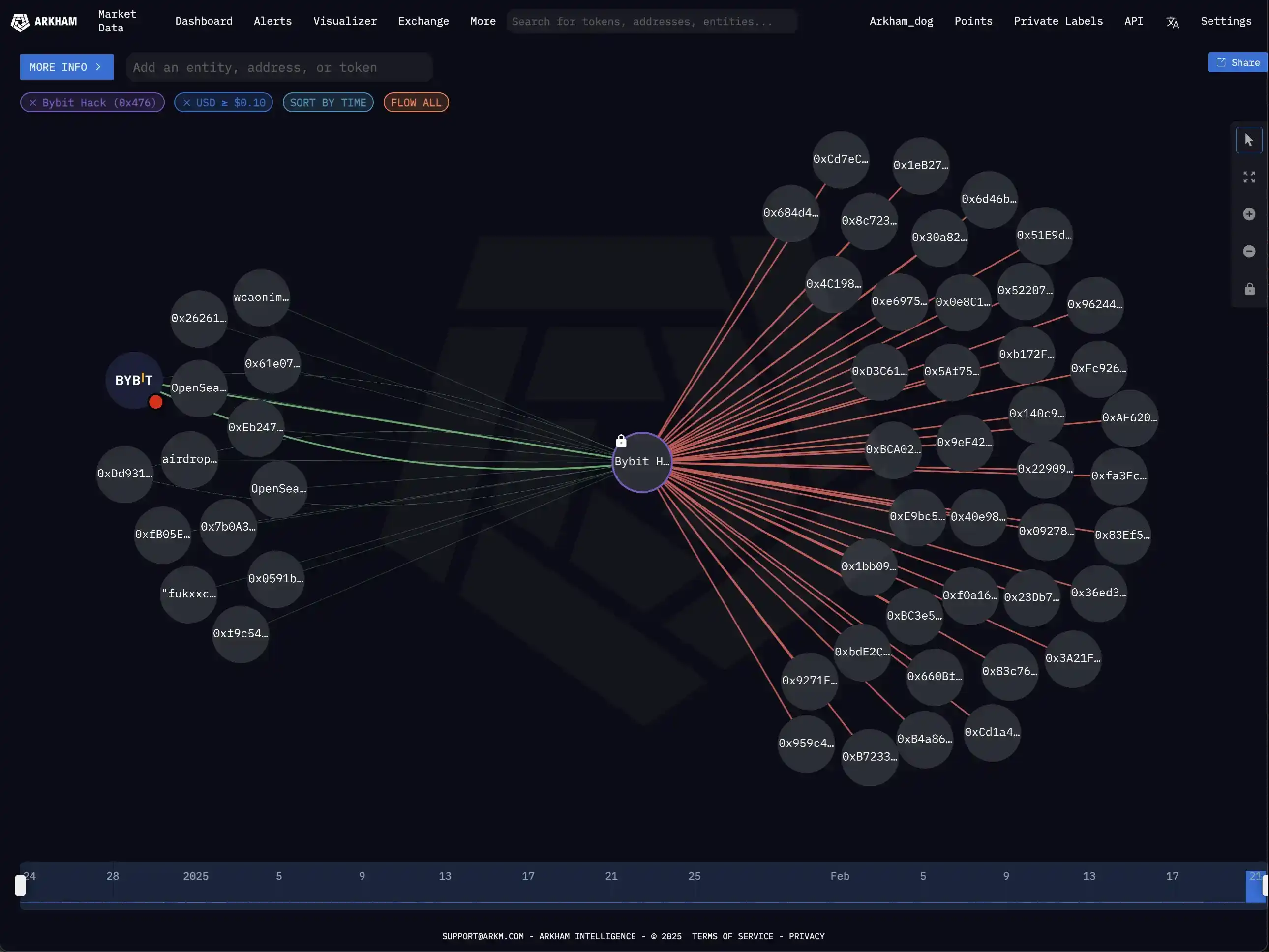

Nhóm Lazarus của Triều Tiên bị cáo buộc lên kế hoạch cho vụ tấn công Bybit

Lúc 4:21, Arkham đã đăng trên nền tảng X rằng ZachXBT đã nộp bằng chứng lúc 19:09 UTC để chứng minh rằng Nhóm Lazarus của Triều Tiên đã lên kế hoạch cho vụ tấn công, cùng với phân tích giao dịch thử nghiệm, các kết nối ví liên quan và biểu đồ pháp y. Báo cáo đã được gửi đến nhóm Bybit để hỗ trợ điều tra.

CEO Bybit: Đã có vấn đề với các giao dịch chuyển tiền đa chữ ký nhưng không ai chú ý. Đỉnh cao hiện tại của đợt tăng giá đã qua

Vào lúc 1:29, CEO Bybit Ben Zhou đã chia sẻ trong chương trình phát sóng trực tiếp rằng "ông là người cuối cùng ký vào giao dịch chuyển tiền đa chữ ký. Ông đã sử dụng một thiết bị sổ cái. Đã có vấn đề khi ký nhưng ông đã không chú ý. Địa chỉ giao hàng không được hiển thị khi ký. Hiện tại có 4.000 giao dịch rút tiền đang chờ xử lý."

Ben Zhou nhắc lại trong chương trình phát sóng trực tiếp rằng kho bạc Bybit có thể bù đắp khoản lỗ 400.000 Ethereum. "Chúng tôi đã xử lý 70% số tiền rút, đợt cao điểm đã qua, các khoản tiền rút lớn đang được đánh giá bảo mật thường xuyên và chúng tôi vẫn đang xử lý các khoản tiền rút còn lại trong vài giờ tới. Tất cả các khoản tiền rút của khách hàng sẽ được xử lý."

Ben Zhou cũng cho biết anh đang cân nhắc vay một khoản tiền tạm ứng từ đối tác để bù đắp số tiền bị đánh cắp. “Sẽ không mua Ethereum. Cân nhắc đến việc vay vốn bắc cầu từ đối tác để bù đắp số tiền bị đánh cắp, 80% đã được bảo đảm.”

Nhóm bảo mật Safe đang làm việc với Bybit và không tìm thấy bằng chứng nào về sự xâm nhập vào giao diện Safe

Vào lúc 0:47, nhóm bảo mật Safe đã đăng một tuyên bố cho biết họ đang làm việc chặt chẽ với Bybit và đang tiến hành một cuộc điều tra đang diễn ra. Không có bằng chứng nào cho thấy giao diện Safe chính thức đã bị xâm phạm. Tuy nhiên, vì lý do thận trọng, Safe{Wallet} đã tạm thời ngừng một số tính năng nhất định. Sự an toàn của người dùng là ưu tiên hàng đầu của chúng tôi và chúng tôi sẽ cung cấp thêm thông tin cập nhật sớm nhất có thể.

Tin tặc Bybit đã chuyển 490.000 ETH đến 49 địa chỉ và vẫn còn 15.000 cmETH đang chờ được hủy bỏ

Vào lúc 0:45, theo giám sát của EmberCN, 514.000 ETH trị giá 1,429 tỷ đô la Mỹ đã bị đánh cắp từ ví lạnh đa chữ ký ETH của Bybit. Tin tặc đã phân tán 490.000 ETH vào 49 địa chỉ (10.000 ETH cho mỗi địa chỉ). “15.000 cmETH khác đang bị tin tặc hủy bỏ (có thời gian chờ là 8 giờ, tôi không biết liệu điều này có thể bị chặn lại hay không).”

SlowMist tiết lộ thông tin chi tiết về tin tặc Bybit

Vào lúc 0:36, SlowMist đã đăng bài tiết lộ thông tin chi tiết về tin tặc Bybit:

· Hợp đồng triển khai độc hại đã được triển khai tại UTC 2025-02-19 7:15:23

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

· Kẻ tấn công đã sử dụng ba chủ sở hữu để ký vào Safe Giao dịch thực hiện thay thế hợp đồng bằng hợp đồng độc hại

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

· Logic nâng cấp độc hại được nhúng vào STORAGE[0x0] thông qua DELEGATECALL

0x96221423681A6d52E184D440a8eFCEbB105C7242

· Kẻ tấn công đã sử dụng các hàm cửa sau sweepETH và sweepERC20 trong hợp đồng độc hại để đánh cắp ví nóng.

He Yi, CZ và Justin Sun đã bày tỏ sự ủng hộ của họ đối với Bybit và bày tỏ mong muốn được giúp đỡ bất cứ lúc nào

Vào lúc 0:29, nhà đồng sáng lập Binance He Yi đã trả lời về vụ trộm Bybit trên nền tảng xã hội này rằng: "Chúng tôi ở đây khi bạn cần."

Vào lúc 0:34, nhà sáng lập Binance CZ đã trả lời về vụ trộm Bybit trên nền tảng xã hội, nói rằng, "Đây không phải là tình huống dễ giải quyết. Chúng tôi khuyến nghị tạm thời đình chỉ mọi hoạt động rút tiền như một biện pháp phòng ngừa an toàn tiêu chuẩn. Tôi sẵn sàng hỗ trợ nếu cần. Chúc may mắn!"

Vào lúc 0:39, Cố vấn toàn cầu Huobi HTX và nhà sáng lập TRON Justin Sun đã trả lời về vụ trộm Bybit trên nền tảng xã hội, nói rằng, "Chúng tôi đã theo dõi chặt chẽ sự cố Bybit và sẽ cố gắng hết sức để hỗ trợ các đối tác theo dõi các khoản tiền có liên quan và cung cấp mọi hỗ trợ trong khả năng của mình."

Nhà sáng lập Defillama: Dòng tiền rút ròng của người dùng sau sự cố hack Bybit đã lên tới 700 triệu đô la Mỹ

Vào lúc 0:23, nhà sáng lập Defillama 0xngmi đã đăng trên nền tảng xã hội, "Cho đến nay, số tiền rút ròng do người dùng rút tiền sau sự cố hack Bybit đã lên tới 700 triệu đô la."

Tổng cộng 514.723 ETH gốc và nhiều loại ETH phái sinh khác đã bị đánh cắp khỏi Bybit

Theo giám sát của OnchainLens, dòng tiền bị đánh cắp cụ thể từ Bybit như sau:

· 401.347 ETH, trị giá 1,12 tỷ đô la Mỹ;

· 90.376 stETH, trị giá 253,16 triệu đô la Mỹ;

· 15.000 cmETH, trị giá 44,13 triệu đô la Mỹ;

· 8.000 mETH, trị giá 23 triệu đô la Mỹ.

Tổng số ETH gốc và nhiều loại ETH phái sinh khác bị đánh cắp là 514.723.

Bybit CEO: Sẽ sớm phát sóng trực tiếp để trả lời mọi câu hỏi

Vào lúc 0:20, Bybit CEO Ben Zhou đã đăng một bản cập nhật trên nền tảng X, nói rằng, "Tôi sẽ sớm phát sóng trực tiếp để trả lời mọi câu hỏi!! Vui lòng theo dõi."

Ethena: PNL liên quan đến vị thế phòng ngừa rủi ro của Bybit dưới 30 triệu đô la và tài sản giao ngay USDe được lưu ký bên ngoài CEX

Vào lúc 0:16, Ethena Labs đã đăng, "Chúng tôi đã nhận thấy sự phát triển hiện tại của Bybit và sẽ tiếp tục theo dõi những diễn biến mới nhất. Nhắc nhở: Tất cả tài sản giao ngay hỗ trợ USDe đều được lưu ký trong các giải pháp lưu ký bên ngoài các sàn giao dịch, bao gồm cả lưu ký của Bybit thông qua Copper Clearloop, nơi đã chuẩn bị cho tình huống này.

Không có đô la tiền được hỗ trợ giao ngay nào được gửi trên bất kỳ sàn giao dịch nào, bao gồm cả Bybit. Hiện tại, không có sàn giao dịch nào với Bybit. Lợi nhuận chưa thực hiện gộp (PNL) liên quan đến các vị thế phòng ngừa rủi ro ít hơn 30 triệu đô la, thấp hơn nhiều so với một nửa quỹ dự trữ. USDe vẫn được thế chấp quá mức. Chúng tôi sẽ cung cấp thông tin cập nhật khi nhận được thêm thông tin."

ZachXBT: Tin tặc Bybit đã phân tán 10.000 ETH đến 39 địa chỉ mới, kêu gọi tất cả các bên đưa vào danh sách đen kịp thời

ZachXBT đã đăng rằng tin tặc Bybit đã phân tán 10.000 ETH đến 39 địa chỉ mới. "Nếu bạn là một nền tảng giao dịch hoặc nhà cung cấp dịch vụ, vui lòng đưa các địa chỉ này vào danh sách đen trên tất cả các chuỗi EVM."

SlowMist Yu Xian: Phương pháp tấn công của tin tặc Bybit tương tự như tin tặc Triều Tiên

Người sáng lập SlowMist Yu Xian cho biết trong một bài đăng, "Mặc dù hiện tại không có bằng chứng rõ ràng, nhưng xét theo phương pháp đa chữ ký an toàn và phương pháp rửa tiền hiện tại, có vẻ như tin tặc Triều Tiên."

Ngày 21 tháng 2

Tin tặc Bybit đã bắt đầu phân tán tiền vào nhiều địa chỉ

Theo Arkham giám sát, tin tặc Bybit đã bắt đầu phân tán tiền vào nhiều địa chỉ.

CEO Bybit: Việc rút tiền khỏi nền tảng là bình thường và các ví nóng và lạnh khác không bị ảnh hưởng; Bybit có khả năng thanh toán và có thể chịu lỗ

Vào lúc 23:53, CEO Bybit Ben Zhou đã đăng một bản cập nhật cho biết các ví nóng, ví ấm và tất cả các ví lạnh khác của Bybit đều không bị ảnh hưởng. Thứ duy nhất bị hack là ví lạnh ETH. Mọi hoạt động rút tiền đều bình thường. Đồng thời, nhấn mạnh rằng "Bybit vẫn có khả năng thanh toán. Ngay cả khi tổn thất do cuộc tấn công của tin tặc này không thể phục hồi, tất cả tài sản của khách hàng vẫn sẽ duy trì hỗ trợ 1:1 và chúng tôi có thể chịu được tổn thất này".

Tổng tài sản của nền tảng Bybit là 15,727 tỷ đô la Mỹ và tài sản Ethereum đạt 5,18 tỷ đô la Mỹ

Tính đến 23:54 ngày 21 tháng 2, theo dữ liệu của Defillama, tổng tài sản của nền tảng Bybit là 15,727 tỷ đô la Mỹ, bao gồm:

· 6,263 tỷ đô la Mỹ trong Bitcoin;

· 5,18 tỷ đô la Mỹ trong Ethereum;

· 1,35 tỷ đô la Mỹ trong SOL;

· 1,143 tỷ đô la Mỹ trong TRON.

CEO Bybit: Tin tặc kiểm soát các ví lạnh ETH cụ thể, các ví lạnh khác an toàn và việc rút tiền diễn ra bình thường

Vào lúc 23:44, đồng sáng lập kiêm CEO của Bybit Ben Zhou đã đăng, "Ví lạnh đa chữ ký ETH của Bybit đã được chuyển đến ví nóng của chúng tôi cách đây khoảng một giờ. Có vẻ như giao dịch này đã được ngụy trang, tất cả những người ký đều thấy một giao diện ngụy trang, hiển thị đúng địa chỉ và URL đến từ Safe.

Nhưng thông tin chữ ký là để thay đổi logic hợp đồng thông minh của ví lạnh ETH của chúng tôi. Điều này khiến tin tặc kiểm soát ví lạnh ETH cụ thể mà chúng tôi đã ký và chuyển toàn bộ ETH trong ví đến địa chỉ chưa được xác nhận này.

Hãy yên tâm, tất cả các ví lạnh khác đều an toàn. Mọi hoạt động rút tiền đều bình thường. Tôi sẽ tiếp tục cập nhật khi có thêm thông tin. Nếu bất kỳ nhóm nào có thể giúp chúng tôi theo dõi số tiền bị đánh cắp thì chúng tôi sẽ rất biết ơn. "

Một địa chỉ đa chữ ký trên Bybit đã chuyển ETH trị giá 1,5 tỷ đô la và sử dụng DEX để trao đổi tài sản LSD lấy ETH gốc

Vài phút sau, KOL tiền điện tử Finish đã đăng rằng theo dữ liệu trên chuỗi, một địa chỉ đa chữ ký trên Bybit đã chuyển ETH trị giá 1,5 tỷ đô la đến một địa chỉ mới. Số tiền đã đến địa chỉ mới 0x47666fab8bd0ac7003bce3f5c3585383f09486e2 và sau đó được chuyển đến 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e. Hiện tại, 0xa4 đang bán stETH và mETH để đổi lấy ETH.

“Địa chỉ này hiện đang sử dụng 4 DEX khác nhau và nếu họ chỉ trao đổi LSD lấy ETH gốc, thì việc thực hiện giao dịch sẽ kém (mòn hơn). Quy mô này thường được thực hiện thông qua các giao dịch OTC, vì vậy điều này là bất thường.”

Zachxbt theo dõi Bybit và nghi ngờ dòng tiền đáng ngờ chảy ra

Vào khoảng 23:27 tối ngày 21 tháng 2, kênh giám sát Zachxbt tuyên bố rằng họ hiện đang theo dõi dòng tiền đáng ngờ chảy ra khỏi Bybit, với tổng số tiền hơn 1,46 tỷ đô la Mỹ.

Chào mừng bạn tham gia cộng đồng chính thức của BlockBeats:

Nhóm Telegram đăng ký: https://t.me/theblockbeats

Nhóm Telegram thảo luận: https://t.me/BlockBeats_App

Tài khoản Twitter chính thức: https://twitter.com/BlockBeatsAsia